: что ждать от приложений без прав доступа?

О безопасности в Android уже было сказано довольно много. По большому счёту всё сводится к тому, что если вы опытный пользователь этой ОС или же вообще современных девайсов в принципе, то вряд ли вы попадётесь на какие-то угрозы, так как серьезный вирус под Android сложно забросить к вам на телефон, если вы сами тому не поспособствуете. Но и на старуху бывает проруха.

Можно, конечно, пристально следить за всеми устанавливаемыми приложениями, утверждать, что антивирусные компании сами пишут вирусы или что под Android их нет в принципе, а потому антивирусы не нужны, но и в этом случае остаётся небольшой шанс, что вы столкнётесь с проблемами. А что бы вы сделали, если бы приложение не просило вообще никаких полномочий при установке? Или, если бы просило что-то нейтральное?

Группа энтузиастов решила проверить на что в Android способно приложение, которое при установке не просит совсем никаких полномочий в системе у пользователя. Эксперимент вышел занятным и дал неожиданные результаты.

Выяснилось, что подобное приложение может делать минимум три вещи. Ничего серьезного, но совсем не придавать им значения всё же нельзя.

Такое приложение может запросто считывать данные с карты памяти вашего устройства. Так было в Android всегда. А вот уже запись на карту памяти требует разрешения. То есть создавать папки и файлы могут не все приложения, зато любое может получить доступ к тому, что было создано. Правда, это касается только лишь данных на карте памяти. А потому, если вы сильно заботитесь о безопасности, то не стоит на sd-карту скидывать что-то секретное во избежание различных недоразумений.

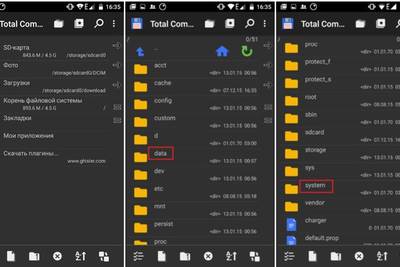

Следующая возможность также интересна, хотя вроде и бы не слишком опасна. Приложения без полномочий могут читать данные из /data/system/packages.list, что даёт возможность получить информацию о списке установленного софта, а значит сделать выводы о том, какие можно использовать эксплоиты, чтобы поразить конкретное устройство. Правда, чтобы использовать эти эксплоиты, возможно, всё равно как-то заставить жертву установить приложение, которое будет требовать какие-то определённые пермишенны.

Третья возможность сродни второй: чтение папки /proc, откуда можно получить некоторую информацию о системе: Android ID, версию ядра, прошивки и т.д. И хотя, информация, полученная таким образом, казалось бы, вполне безвредна, но для дальнейших выводов и планирования атак её использовать можно.

Как видно, полномочий и приложений без полномочий не так уж много, но даже так можно собрать определённую информацию о пользователе устройства для дальнейшего анализа. А потому не стоит слепо верить в своё могущество и абсолютную непробиваемость системы. От вирусов и мошенников нас спасёт только накопленный опыт.